恶意软件伪装成冠状病毒地图,感染PC窃取密码. 2020-03-26

这次巨大生命威胁的灾难中,我们只记得COVID-19的SARS-COV-II病毒的灾难性传播,与此同时,他们传播恶意软件或发起网络攻击的机会。网络罪犯将不遗余力地利用一切机会掠夺互联网用户。

Reason Cybersecurity最近发布了一份威胁分析报告,其中详细介绍了一种新攻击,该攻击利用了互联网用户对全球肆虐肆虐新型冠状病毒信息的恐惧、焦急心理进行传播。当你打开这些有关冠状病毒的网页以及APP时,你就被攻陷了。

该恶意软件攻击专门针对那些正在寻找COVID-19传播的地图的人,与此同时,黑客会通过诱使他们下载并运行一个恶意应用程序来达到目的,该应用程序的前端显示从合法站点加载的地图。你认为它是无害的,但在后台会危害计算机。

具有旧恶意软件组件的新威胁

直到3月初,安全团队才发现这个从不知情的受害者那里窃取信息的可怕威胁,如今,Reason Labs的网络安全研究员Shai Alfasi已对其进行了深入的研究。

利用从APP后台以及被操控后台的网页的数据,网络犯罪分子就有可能窃取信用卡号,登录凭据以及各种其他敏感信息。

最根溯源,这个电脑病毒的根源在下:它涉及一个在2016年被发现的被标识为AZORult的恶意软件。AZORult恶意软件的作用是收集存储在Web浏览器中的信息,特别是cookie,浏览历史记录,用户ID,密码,甚至是加密货币密钥。

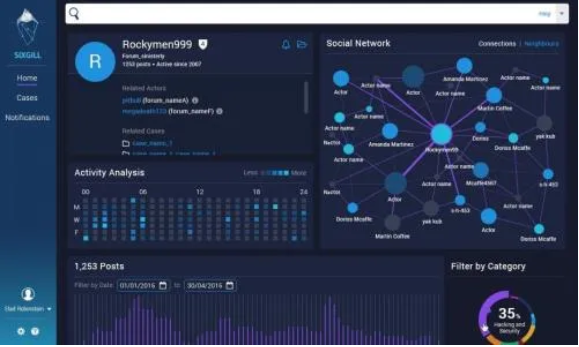

据报道,在俄罗斯地下网络论坛讨论了AZORult,很多人发现它是一种从计算机收集敏感数据的工具演变过来的变种。它带有一个变体,能够在受感染的计算机中生成一个隐藏的管理员帐户,以通过远程桌面协议(RDP)启用连接。

样本分析

Alfasi提供了有关研究恶意软件的技术细节,该恶意软件通过嵌入在文件不被发觉,一般它的命名为Corona-virus-Map.com.exe。这是一个小的Win32 EXE文件,有效负载大小仅为3.26 MB左右。

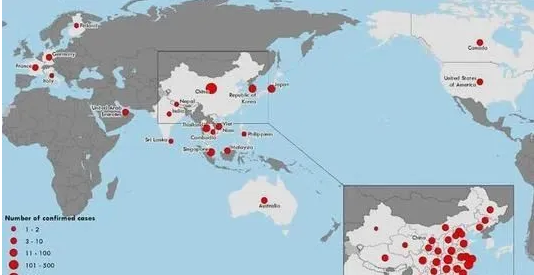

双击文件将打开该病毒地图软件,窗口会显示有关冠状病毒传播的各种信息。这个病毒软件利用是约翰·霍普金斯大学(Johns Hopkins University)的“感染地图”,人家原本是一个合法的在线资源,为的是实时可视化、跟踪报告冠状病毒。

被感染的病毒地图软件显示了不同国家的确诊病例数,右侧是死亡和康复统计数据。窗口似乎是交互式的,带有用于其他各种相关信息的选项卡以及到源的链接。

这个被病毒软件走了后门的软件提供了令人信服的数据和画面,说实话没有多少人会怀疑这是有害的。实际上他们所提供的信息是从Johns Hopkins网站转过来的COVID-19信息。

需要指出的是,约翰霍普金斯大学开发的原始冠状病毒地图没有任何感染或后门之处,可以安全地访问。

该恶意软件则是利用了一些打包层,并注入了多子过程技术,这给研究人员检测和分析带来了挑战。此外,它采用了任务计划程序,因此可以继续运行。

感染迹象

执行Corona-virus-Map.com.exe会导致创建Corona-virus-Map.com.exe文件和多个Corona.exe,Bin.exe,Build.exe和Windows.Globalization.Fontgroups的重复项。

令人震惊的是,该恶意软件还会修改区域地图和语言列表下的少数寄存器。与此同时还创建了多个互斥锁。

恶意软件的执行将激活以下过程:Bin.exe,Windows.Globalization.Fontgroups.exe和Corona-virus-Map.com.exe。这些尝试连接到多个URL。

这些进程和URL注入攻击所造成的后果我们可以预见的一个结果是,这个进程会生成了许多其他文件,最后启动进程。当恶意软件试图收集各种信息时,它们会创建各种网络通信活动。

如何窃取信息

如何解析该病毒的详细过程被展示在Alfasi在Reason Security的博客文章。一个重要的细节是他对Ollydbg中名字后缀为Bin应用程序进行的分析。因此,该过程编写了一些动态链接库(DLL)。DLL“ nss3.dll”引起了他的注意。

Alfasi观察到与nss3.dll相关的API的静态加载。这些API似乎有助于解密已保存的密码以及生成输出数据。

这是数据窃贼常用的方法。它仅从受感染的Web浏览器捕获登录数据,并将其移至C:\ Windows \ Temp文件夹。这是AZORult攻击的标志之一,其中,恶意软件提取数据,生成受感染计算机的唯一ID,应用XOR加密,然后启动C2通信。

该恶意软件会拨打特定电话,以试图从常见的在线帐户例如Telegram和Steam中窃取登录数据。

要强调的是,恶意软件执行是其继续进行信息窃取过程所需的唯一步骤。受害者要注意的是无需与窗口互动,或在其中输入个人敏感信息。

如何预防

自从该漏洞在3月9日公开以来,其他安全公司也了解到了这种威胁。因此,3月9日之后他们的防病毒软件或软件保护程序将在发布时进行更新。

它们可能具有类似的检测和预防新威胁的能力。

删除和阻止被感染恶意软件的“冠状病毒图”的重中之重是拥有正确的恶意软件保护系统。手动检测将具有挑战性,更不用说没有正确的软件工具就可以清除感染。

说到底:从互联网上下载和运行文件时,谨慎行事真的很重要,不要因为疫情心慌就点开一些不知名的文件或者网页进行下载内容,因为当今许多人都急于访问有关新型冠状病毒的信息。

COVID-19大流行水平分散不仅握住了人们紧张恐慌的心理,而且在在线时人们也需要格外小心利用它的居心叵测的人。网络攻击者正在利用Web上与冠状病毒相关的资源的普及,许多普通人都可能会成为攻击的牺牲品。

转自超级盾订阅号