“中毒新闻行动”——黑客利用后门对香港iOS用户发起水坑攻击. 2020-04-02

这是一场旨在利用iOS后门感染香港用户的运动,该iOS后门被命名为lightSpy,可使攻击者接管设备。

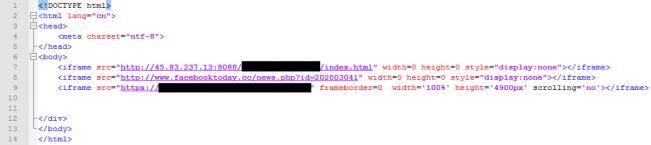

2月19日,安全研究人员发现了一个针对iOS用户的水坑攻击。其URL指向一个恶意网站,该网站具有指向不同站点的三个iframe。其中一个iframe可见,并指向合法的新闻网站,另一个iframe用于网站分析,而第三个则指向托管iOS漏洞利用主要脚本的网站。

带有三个iframe的恶意网站的HTML代码

攻击者通过在香港流行的论坛上发布诱饵式的头条新闻以传播恶意链接,这些链接会将用户引导到真实的新闻网站,但这些网站因为被注入了隐藏的iframe,用户访问后会加载并运行恶意软件。

此外,还发现了第二种水坑攻击:复制合法站点并注入iframe。该攻击似乎已于1月2日开始,持续到3月20日。但目前无法确定到这些网站的链接的分发位置。

这些攻击利用了影响iOS 12.1和12.2设备的安全漏洞,以整个网站的用户为目标。通过支持外壳命令和文件操作,恶意软件使攻击者可以监视用户并完全控制受感染的设备。本质上是模块化的lightSpy允许对连接的WiFi历史记录、联系人、GPS位置、硬件信、iOS钥匙串、电话历史记录、Safari和Chrome浏览器历史记录、SMS消息以及本地网络IP地址进行过滤。

此外,该恶意软件专门针对Messenger应用程序,例如Telegram,QQ和微信。2019年,就有过针对Android用户的类似攻击,并通过与香港相关的公共电报渠道发布了恶意APK,名为dmsSpy的Android恶意软件会泄露设备信息、联系人和SMS消息。

这些攻击行动的设计和功能表明,该活动并非针对受害者,而是旨在更多地利用移动设备进行后门和监视。根据其分发方式将此活动命名为“中毒新闻行动”(Operation Poisoned News)。

参考:Operation Poisoned News: Hong Kong Users Targeted With Mobile Malware via Local News Links

转自freebuf/kirazhou